INFOsec.ID – Beberapa minggu terakhir di timeline facebook saya muncul berbagai status maupun artikel yang terkait dengan kasus yang sedang hangat yakni berkaitan dengan kelanjutan peristiwa munculnya audio rekaman suara FH dan video berisi chat HRS dan FH pada akhir januari lalu. Audio dan Video Chat tersebut diupload oleh seseorang (anonim) yang tidak ingin diketahui identitasnya. Beberapa hari lalu ternyata kepolisian telah menetapkan HRS dan FH sebagai tersangka pada kasus tersebut. Secara umum dari status-status yang sempat terbaca, banyak yang tidak setuju dengan penetapan status tersebut, dan kepolisian menjadi sasaran bulan-bulanan para pembuat status, komentar, diskusi di TV maupun melalui artikel.

INFOsec.ID – Beberapa minggu terakhir di timeline facebook saya muncul berbagai status maupun artikel yang terkait dengan kasus yang sedang hangat yakni berkaitan dengan kelanjutan peristiwa munculnya audio rekaman suara FH dan video berisi chat HRS dan FH pada akhir januari lalu. Audio dan Video Chat tersebut diupload oleh seseorang (anonim) yang tidak ingin diketahui identitasnya. Beberapa hari lalu ternyata kepolisian telah menetapkan HRS dan FH sebagai tersangka pada kasus tersebut. Secara umum dari status-status yang sempat terbaca, banyak yang tidak setuju dengan penetapan status tersebut, dan kepolisian menjadi sasaran bulan-bulanan para pembuat status, komentar, diskusi di TV maupun melalui artikel.

Diantara artikel yang muncul, ada yang ditulis oleh seseorang yang mengaku berijazah S2 Forensik dan sudah bersertifikat internasional (Artikelnya dapat dibaca di sini atau di sini . Selain di share di FB, tulisan tersebut juga sudah di share dan diposting diberbagai media website yang lebih condong membela HRS. Kemudian banyak pihak yang mengutip seolah-olah menjadi rujukan yang sahih, pada artikelnya si penulis juga tidak mengungkapkan nama aslinya meskipun mungkin dapat ditebak dari inisial dan jurusannya. Pada awal artikelnya, si penulis juga menginformasikan jika sudah pernah membantu kepolisian mengungkap kasus ITE.

Tanpa bermaksud menggurui dengan apa yang sudah disebutkan pada tulisan-tulisan tersebut, saya hanya ingin berupaya meluruskan dan juga mungkin menambahkan beberapa informasi sehingga tidak ada yang salah paham terhadap maksud isi artikel tersebut dikemudian hari. Hingga saat ini, saya juga tidak bermaksud memihak siapapun, tetapi hanya ingin meluruskan beberapa miss-informasi yang mungkin telah terjadi di lapisan masyarakat melalui pemahaman Digital Forensik dan IT Security yang saya ketahui.

Saya langsung saja membahas bagian artikel yang saya kutip berikut, pertama

Aturan tentang penggunaan bukti digital:

– Syarat agar suatu alat dapat dijadikan alat bukti digital adalah alat-alat bukti digital harus memenuhi unsur keterpercayaan, yaitu pada setiap file tidak boleh ada satupun yang “modified date” nya diatas tanggal ketika alat tersebut ditahan oleh petugas.

– Misal Hp FH ditahan pada 2 Des 2016 jam 16.00, maka jika ada satu saja file pada HP nya yang “Modified date” nya diatas tanggal 2 des 2016 pukul 16.00, maka HP tersebut tidak bisa dijadikan alat bukti karena sudah terkena “data tampering”/pemodifikasian.

Mungkin maksud dari point pertama dan kedua dengan unsur keterpercayaan adalah memiliki keutuhan/integritas sebagai alat bukti. Pada Mobile Forensic ada beberapa standard melakukan akusisi dan ekstraksi, bergantung pada kebutuhan kasusnya yakni akusisi logikal dan akusisi fisik. Akusisi Logikal biasanya digunakan untuk mengakses informasi informasi (konten-konten) yang masih dapat diakses pada memory/penyimpan menggunakan aplikasi standard/tersedia (Misalnya file file atau konten yang masih ada di media penyimpan/storage atau belum terhapus), sedangkan akusisi fisik biasanya dapat digunakan untuk mengakses informasi yang lebih lengkap dan detail, dengan cara melakukan dumping raw data (mengcopy isi keseluruhan media penyimpan/storage biasanya berupa Flash/eMMC/MMC card secara bit-stream copy, bit per bit). Dengan akusisi fisik, kita mendapatkan semua isi media penyimpan/storage dan partisi partisinya, dan dimungkinkan juga kita mengembalikan data/file yang sudah terhapus (data/file recovery). Bit-stream-copy juga biasanya dilakukan pada storage HDD Komputer/Laptop atau USB Flashdisk yang dijadikan alat bukti.

Di artikel juga disebut bahwa tidak boleh ada satupun file “modified date”nya diatas tanggal ketika perangkat tersebut ditahan oleh petugas. Kalimat ini yang bisa kurang tepat jika diimplementasikan pada Mobile/Smartphone Forensic. Pada proses akusisi dan extraksi data dari perangkat mobile, banyak ahli digital forensic biasanya melakukan secara bertahap dengan memprioritaskan menggunakan Akusisi secara Logikal dan bergantung pada jenis perangkat yang akan di akusisi dan dukungan software Forensic yang dimiliki. Secara umum laboratorium forensic yang dimiliki kepolisian terutama di daerah masih sangat bergantung pada Tools dan Software Forensic, tidak jarang juga banyak perangkat yang tidak compatible dengan perangkat yang akan diperiksa. Saya sendiri sering menerima permintaan digital forensic dari rekan rekan kepolisian setelah labfor tidak mampu mengakusisi atau data ekstraksi perangkat perangkat yang menjadi alat bukti tersebut (tidak compatible) dengan tools/software yang mereka miliki, biasanya untuk perangkat perangkat yang masih berbasis Java/HP China (Non-Android). Kebetulan saya ada alatnya, yang juga mensupport hampir semua jenis HP China/Java/Non-Android.

Akusisi secara logikal pada perangkat mobile, dipastikan harus dengan tahapan menyalakan perangkat mobile tersebut, kemudian dihubungkan dengan kabel tertentu ke tools/komputer yang digunakan untuk mengakusisi data yang ada di perangkat mobile. Hal ini juga tidak serta merta dengan mudah dilakukan. Untuk banyak jenis perangkat yang statusnya ter-lock/terkunci, atau USB Debugging (ADB) tidak aktif (Android), maka perlu dilakukan tahapan tahapan untuk membypass/unlock atau mengaktifkan USB Debugging (ADB)nya terlebih dahulu. Nah, pada proses akusisi secara logikal, saat menyalakan perangkat, sudah dipastikan beberapa file yang akan ter-modified, terutama partisi boot dan Log pada aplikasi aplikasi khususnya yang autorun pada perangkat/smartphone tersebut. Meskipun semua koneksi sudah dinonaktifkan atau dimasukkan ke Faraday bag, modifikasi ini pasti dilakukan setiap OS Mobile (Android/Windows/IOS). Akusisi Logical secara Forensic tetap masih diakui sebagai salah satu standard Forensic pada perangkat Mobile. Tidak berarti jika ada file yang berubah diperangkat (seperti Log aplikasi/System Boot) akibat proses akusisi secara logikal, maka menjadi tidak memenuhi unsur integritas atau keutuhan alat bukti. Tetapi tetap dapat digunakan sebagai alat bukti yang sah, sejauh perubahan tersebut tidak mengubah atau tampering data yang berkaitan dengan kasus.

Sedangkan Akusisi secara fisikal juga terdiri dari beragam cara, dan sangat bergantung pada jenis perangkat dan software yang digunakan. Pada beberapa kasus, untuk melakukan akusisi secara fisikal misalnya berbasis Android, secara umum membutuhkan syarat USB Debugging (ADB) aktif dan Rooted. Nah pada proses memenuhi syarat ini biasanya Ahli Digital forensic juga harus menyalakan perangkat yang tetap mengakibatkan adanya perubahan pada file Log Boot System dan aplikasi yang autorun aktif. Sehingga dipastikan file file log tersebut ter-“modified” pada saat dinyalakan. Pada banyak kasus juga, jika untuk perangkat perangkat tertentu yang kita sudah kenali sistem Boot dan Chipset/Firmware yang digunakan, dengan perangkat Box Flasher/Physical Analyzer UFED/Tarantula dst dapat mengganti sistem boot dan membypass proteksi sehingga dapat mendownload isi Flash/eMMC secara raw data.

Sekilas Contoh hasil Akusisi Fisikal yang pernah saya lakukan saat menemukan alat bukti beberapa kasus:

Jika ada pertanyaan, apakah ada cara melakukan akusisi fisikal tanpa harus melakukan perubahan yang berarti pada perangkat mobile atau tanpa memodifikasi? Jawabnya ada beberapa cara, yakni akusisi fisikal dengan teknik Chip Off, JTAG Forensic dan In-System Programming (ISP)

– Chip Off : mengangkat fisik memory Chip dari perangkat, dan dibaca menggunakan chip reader lain, teknik ini dapat merusak perangkat.

– JTAG Forensic: menggunakan perangkat PCB khusus/JIG dan JTAG Box untuk menginstruksikan processor untuk mendapatkan raw data dari chip berupa full image dari perangkat, teknik ini relatif lebih aman terhadap perangkat/tidak merusak, meski tetap beresiko data rusak jika pin JTAG tidak tepat.

– In-System Programming (ISP): menggunakan perangkat identik dengan dan menggunakan semacam Konektor khusus untuk menghubungkan ke perangkat target, dan mengemulasikan softare di perangkat lain. Teknik ini biasanya mengorbankan sebuah perangkat yang identik tersebut (merusak perangkat identik)

AFAIK, ketiga cara akusisi fisikal diatas (Chip Off, JTAG forensic dan ISP) masih jarang digunakan oleh ahli digital forensik di indonesia, meskipun sudah ada yang mampu melakukannya.

Bagian kedua, yang ingin saya komentari dari artikel tersebut:

Fakta-fakta tentang dunia IT:

1. Sangat mudah bagi kami orang-orang IT utk membuat chat WA palsu, semudah mahasiswa kami mengerjakan perkalian 4 digit.

2. Agak sulit untuk membuat audio palsu dengan suara identik meskipun bisa tetapi diperlukan waktu.

3. Relatif mudah bagi kami untuk mengecek apakah suatu foto asli/modifikasi.

4. Chat WA antar seseorang, adalah ranah privat tidak bsa dikenakan hukum kecuali ada aduan, sama seperti kita ngobrol, jika ada yang merekam maka baru bisa masuk pasal penyadapan, jika disebarkan masuk UU ITE (bagi yg menyebarkan).

Saya bahas masing masing point sebagai berikut:

Point pertama, benar sekali bahwa membuat chat WA Palsu cukup mudah, dan dipastikan mudah juga bagi awam untuk mengenali chat palsu yang dibuat tersebut. Tetapi akan sulit membuat chat palsu yang jalan ceritanya mirip/sesuai kenyataan atau kebenarannya bisa diperdebatkan serta berkaitan dengan foto foto real/asli dari dokumen pribadi tersebut.

Sebagai pemanasan, saya coba request bagi para pembaca yang sangat percaya bahwa chat itu palsu, silahkan buat chat palsu yang persis seperti kasus diatas, silahkan gunakan semua jenis aplikasi chat palsu yang ada di Internet/Playstore. Jika ada yang bisa membuat sama persis, mulai font chat, periode chat, jam/tanggal chat, content dst. Bisa mengirimkan capturannya ke saya, tambahkan juga informasi aplikasi yang anda gunakan. Untuk membedakan dengan chat di Video, tambahkan sebuah karakter unik juga pada setiap content chat untuk membedakan dengan yang ada di video chat yang tersebar tersebut.

Point kedua, dahulu mungkin sangat benar bahwa membuat audio palsu dengan suara yang identik itu memang sulit, tetapi jika kita mengikuti perkembangan teknologi, Adobe sudah memiliki teknologi “Voice Photosop” seperti video berikut . Dengan teknologi itu, kita hanya butuh sampling suara target, dan bisa membuat/mengenerate percakapan sesuka hati menggunakan suaranya dan identik. Meskipun diberitanya disebut bahwa photoshop akan membuatkan watermarking disetiap voice yang di generate aplikasinya, sehingga dapat dikenali bahwa voice tersebut di-generate dengan software (bukan suara asli), tetap saja dimungkinkan kedepan para pelaku kejahatan menghilangkan atau mengaburkan watermarking tersebut.

Point ketiga, untuk mengecek keaslian suatu foto saat ini relatif sulit jika hanya menggunakan teknologi saja. Karena hampir setiap aplikasi yang melakukan proses pengiriman foto seperti WA/FB/Instagram/Blog dll saat ini secara default sudah menghilangkan/merubah metadata dari sebuah file foto/gambar yang dikirimkan. Misalnya bagaimana mengidentifikasi foto yang diedit, kemudian dicapture dari screen menggunakan screen capture, lalu disebarkan. Atau foto yang screen capture atau difoto ulang (dengan kamera manual) dari layar monitor setelah di edit, kemudian disebarkan melalui media social. Relatif cukup sulit, karena selain kehilangan meta-data, beberapa algoritma yang biasa digunakan untuk deteksi keaslian foto juga akan kesulitan mendeteksi, sebut saja ELA (error level analisys), clone detection, histogram dst).

Point keempat, bahwa komunikasi antar dua orang pribadi memang ranah privat, dan dilindungi undang undang (UU ITE) sebagai salah satu hak pribadi/Privacy. Pada penjelasan Pasal 26 Ayat 1 point B disebut Hak pribadi merupakan hak untuk dapat berkomunikasi dengan Orang lain tanpa tindakan memata-matai. Tetapi meskipun demikian, jika salah seorang dari kedua pribadi tersebut melakukan aduan atas konten yang dikirimkan lawan komunikasinya, tetap dapat dikenakan pasal lainnya (spt mentransmisikan hal hal yang berbau pornografi) pada UU ITE. Jika dikaitkan dengan kasus WA tersebut, dari berita yang beredar bahwa Kepolisian dari Polda Metro Jaya sepertinya tidak menggunakan pasal pasal di UU ITE dalam menjerat kedua tersangka, tetapi menggunakan UU Pornografi, dimana disebut ada kata kunci tindakan “menyuruh” dan “melakukan” sebagai model pornografi.

Bagian ketiga dari artikel yang ingin saya komentari:

ANALISA-ANALISA:

1. Pada Kasus ARL dan LM-CT digunakan UU ITE, yang menjadi tersangka dan dihukum adalah pembuat/penyebar yaitu ARL dan RD sedangkan LM-CT bebas karena secara logika ARL dan RD ada andil pada terbitnya barang tersebut sedangkan LM-CT tidak.

2. Pada Kasus FH, posisi FH mirip posisi LM/CT, yaitu sebagai korban/bukan penyebar, maka kemungkinan FH juga tidak akan dihukum meskipun sudah tersangka persis sperti LM/CT.

3. Untuk FH, CT, LM lebih pas jika menggunakan perdata/delik aduan, baru bisa diproses/dihukum setelah ada yang mengadu.

4. Pada kasus FH ini, yang mungkin bisa dihukum adalah penyebar/pembuat yaitu: pembuat website/chat.

5. Foto-foto pribadi di HP adalah private tidak ada hukumnya, sama seperti anda tidak dihukum karena tidak memakai baju ketika mandi. Karena ini masuk ranah pribadi. Baru ada hukum ketika disebarkan.

Komentar saya:

Bahwa analisa yang ditulis diatas sepertinya masih hanya difokuskan pada kasus Chat saja, padahal sebenarnya ada kaitannya dengan chat/rekaman Audio (suara komunikasi seperti monolog) yang juga dipublikasikan oleh pelaku penyebar anonim sebelumnya. Jika dicermati pada rekaman video yang berisi Audio (yang diduga suara Firza Husein) bahwa ada ungkapan/ucapan dari FH yang menyatakan bahwa “Firza Bohong, Firza tidak hapus Chat, Oh Tidak saya hapus Bib“, siapapun bisa menduga, pasti ada informasi Chat yang memang sengaja tidak dihapus oleh FH, dan akibatnya orang yang dibicarakan oleh melalui curhat audio tersebut merasa dibohongi karena FH tidak menghapus Chatnya.

Salah satu konten Video Audio yang di upload si Hacker/Anonim

“Kak Emma” sendiri sudah mengkonfirmasi melalui keterangannya kepada kepolisian jika chat tersebut memang komunikasi dia dengan FH. Beritanya bisa dilihat di sini:

https://www.youtube.com/watch?v=f5Y8PSeAV7o

Bagian terakhir yang saya komentari adalah bagian kesimpulan dari artikel tersebut antara lain :

1. Kasus chat FH ini kemungkinan adalah gabungan antara foto pribadi yang sifatnya private (foto2 pribadi yg sulit utk ditemukan hukumnya), digabungkan dengan chat yang bisa dibilang meragukan keasliannya.

Komentar saya:

Foto pribadi yang mengandung pornografi (dan mau menjadi model), jika ditransmisikan karena permintaan atau suruhan pihak lain, bisa saja dikenakan pasal UU pornografi, ada aktifitas “menyuruh” dan “kesediaan menjadi model”. Memang akan tidak masalah jika misalnya foto-foto tersebut dibuat untuk dikonsumsi/disimpan sendiri oleh si model. Dan inilah yang harusnya dibuktikan secara Digital Forensic dan dijelaskan di pengadilan. Jika foto tersebut terdapat/ditemukan pada perangkat lain (misal perangkat orang yang menyuruh) atau selain perangkat milik si model, maka dipastikan juga sudah ditransmisikan atau disebarkan. Demikian juga dengan chat asusila tersebut, meskipun bagi sebagian orang masih meragukan keasliannya, tetap harus diperiksa keasliannya dengan digital/mobile forensik pada kedua perangkat yang digunakan.

2. Melihat timeline kejadian, website muncul satu bulan setelah FH dan HP tersangka ditahan, maka jika diberitakan anonymouse lah yang membuat web/menyebarkan chat adalah impossible, karena posisi BARANG BUKTI masih dipegang petugas.

Komentar saya:

Kira kira dari mana penulis artikel diatas mengetahui bahwa barang bukti yang digunakan untuk chat masih dipegang petugas? Jangan-jangan dari khabar hoax? Seperti orang Indonesia umumnya, memiliki HP lebih dari satu adalah hal yang biasa. Dari beberapa informasi seperti yang disampaikan Adik Firza pada berita ini ada 3 HP milik Firza. Ada HP Baru dan HP Lama, dan kepolisian akan (dan mungkin sudah memeriksanya). Baca disini

3. Ketika HP tersangka berada pada petugas, maka HP tidak boleh dinyalakan jaringannya karena jika dinyalakan akan merusak keaslian barang bukti/berubah “modified date” nya/tidak layak dijadikan barang bukti lagi.

Jadi urutannya: HP disita dengan prosedur khusus – ditaruh di tempat khusus penghilang jaringan – dilakukan bitstream copy / memorinya dikopi / – selanjutnya yang diutak atik petugas adalah kopian sedangkan HP asli disterilkan sampai proses persidangan membutuhkannya.

Komentar saya:

Lihat komentar sebelumnya pada aturan tentang penggunaan bukti digital diatas.

4. Berdasakan pada nomer 3, maka tidak mungkin anonymouse melakukan hacking ke HP yang dalam kondisi mati/dibawa petugas.

Komentar saya:

Jika bukan si penulis sendiri yang menangani secara digital forensik, sebaiknya tidak perlu menarik kesimpulan dari asumsi-asumsi (seperti asumsi klo HP yang digunakan chat masih dibawa petugas dst), bisa saja HP baru atau HP lama/Lainnya yang belum dikuasai polisi, salah satu buktinya bisa digunakan untuk berkomunikasi dengan “Kak Emma”. Yang jelas dari hasil pemahaman saya dari rekaman suara percakapan/komunikasi yang disebut mirip FH tersebut, bisa terjadi setelah peristiwa penangkapan atau penahanan desember. Si pelaku peng-upload Audio/Video Chat tersebut bisa jadi melakukan hackingnya sebelum penangkapan atau sesudah penangkapan. AFAIK, saya belum ada petunjuk yang terpublish tentang ini, kecuali mungkin pihak Kepolisian yang sudah memeriksa beberapa perangkat terkait kasus tersebut.

5. Kemungkinan HRS dalam hal ini adalah PIHAK YANG TIDAK ADA HUBUNGAN SAMA SEKALI dengan kasus FH karena chatnya kemungkinan menurut saya palsu.

6. Membandingkan dengan kasus ARL, CT, LM maka pada kasus FH, FH menurut tebakan saya mungkin tidak akan dihukum, HRS mungkin menurut tebakan saya juga tidak akan dihukum.

7. Satu-satunya pihak yang kmungkinan mnurut saya akan dihukum adalah penyebar dengan pasal UU ITE pasal 27 (1) yaitu si pembuat website dan penyebar foto/chat sekaligus pasal fitnah/perbuatan tidak menyenangkan dan pelanggaran HAM menyebarkan alat bukti diluar persidangan.

8. Asli tidaknya foto FH tidak ada hubungan sama sekali dengan chat.

9. Akan sangat berbahaya bagi petugas untuk melanjutkan kasus ini, karena ujung-ujungnya bisa bumerang, masih ingat kan rentang waktu antara website/chat muncul dan penahanan tersangka? pada waktu website muncul posisi barang bukti masih ada pada petugas.”

Komentar saya untuk No 5-9:

Nama HRS jelas-jelas disebut pada Audio dan tertera namanya pada Video Chat. Bagaimana mungkin tidak berhubungan dengan HRS? Bukankah bisa dianalogikan mirip kasus yang baru saja kita ketahui bahwa dipengadilan alkes ada informasi terkait KKN (menerima suap/kolusi/korupsi) yang dilakukan oleh seorang professor doktor, apakah tidak pantas si professor diperiksa secara intens?. Soal palsu atau tidak, bersalah atau tidak, jelas harus dibuktikan di jalur hukum. Tetapi tentu saja tidak cukup dengan asumsi atau kemungkinan-kemungkinan seperti yang dituliskan di artikel tersebut. Kita sebagai awam lebih baik tunggu saja bukti-buktinya di pengadilan, karena bukti bukti pasti akan dibuka dipengadilan. Saya pribadi sebenarnya sejak lama tidak ingin membahas kasus ini, hanya saja saya kuatir banyak pihak yang terjebak dengan asumsi asumsi dan pendapat yang dilatari hoax/berita bohong, sehingga ujung ujungnya banyak masyarakat yang tidak percaya dengan lembaga lembaga yang berwenang seperti Pemerintah dan Kepolisian.

Sebagai ahli digital forensik, idealnya posisinya adalah netral, baik sebelum melakukan pemeriksaan maupun setelah melakukan pemeriksaan. Kita hanya mengungkapkan fakta fakta sebenarnya melalui proses Digital Forensik yang sudah kita ketahui bersama, khususnya bagi yang sudah belajar. Jika sebagai ahli forensik si penulis sudah menarik kesimpulan tanpa melakukan pemeriksaan, apakah pantas disebut ahli Digital Forensik dan menggambarkan seorang lulusan S2 jurusan Forensik Digital? Membela seseorang memang tidak ada salahnya, tetapi jika langsung menyimpulkan sesuatu berdasarkan informasi hanya sekedar “katanya katanya” atau bahkan hoax justru lebih berbahaya. IMHO, justru petugas kepolisian harus melanjutkan kasus ini sehingga terang benderang dengan bukti bukti nanti dipengadilan, dan dipengadilan nanti semua pihak memiliki kesempatan yang sama dalam membela diri. Jika memang tidak bersalah, kenapa takut membuktikannya?

Demikian akhir komentar saya terhadap salah satu artikel yang terkait kasus yang sedang hangat tersebut, sebenarnya ada beberapa artikel lain yang ingin saya bahas, tetapi saya sepertinya kehilangan URLnya, berhubung artikel tersebut sudah lama melintas di timeline saya.

Saya akan lanjutkan membahas beberapa diskusi di TV/Youtube dan status atau komentar di Facebook yang masih berhubungan dengan kasus tersebut.

Saat menonton beberapa diskusi di TV (rekamannya di Youtube) antara Ahli IT vs Penasehat Hukum HRS dan status/diskusi FB, banyak pihak yang mengesampingkan kemungkinan bahwa peretas atau si anonymous melakukan remote akses terhadap perangkat yang terlibat komunikasi. Umumnya mereka, termasuk si Ahli IT terlalu yakin bahwa si pelaku/peng-upload video/audio chat (anonim) tersebut memiliki akses langsung (memegang) perangkatnya, kemudian melakukan print screen/screenshoot dari perangkat langsung, seolah olah itu jalan satu satunya mendapatkan sreenshoot seperti pada video chat. Hal ini juga yang dikait-kaitkan dengan status Barang Bukti perangkat yang diasumsikan masih ditahan di pihak kepolisian, sehingga banyak yang “menuduh” bahwa hanya dari pihak kepolisianlah yang mungkin menyebarkan screenshoot Chat atau video tersebut.

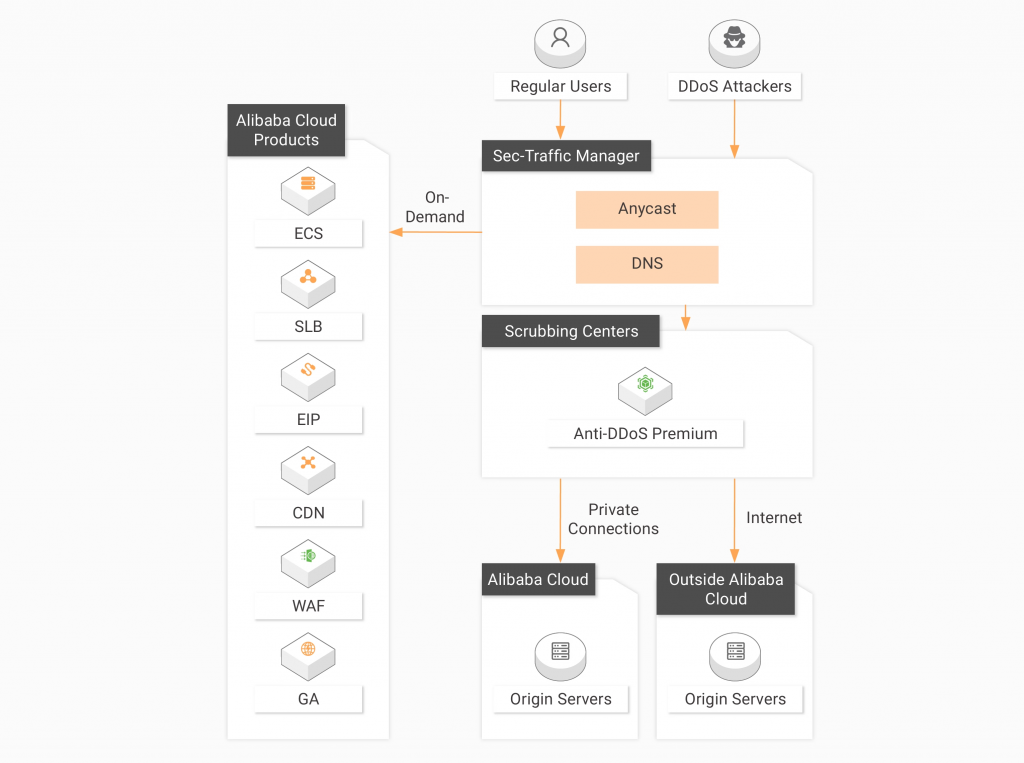

Banyak juga status di FB yang membela HRS dengan membahas keamanan Whatsapp yang telah memanfaatkan end to end encryption sehingga tidak mungkin dilakukan intercept/penyadapan, bahkan pihak kepolisian, dan semuanya terlalu yakin dengan keamanan Whatsapp tersebut. Mereka hanya memahami jika lapisan keamanan hanya pada teknologi enkripsi, penyimpanan data dan saat transmisi/komunikasi saja, dan melupakan keamanan untuk melindungi lapisan lainnya seperti SDM/People Awareness, Physical/Lapisan Fisik dan Policy/Procedure.

Sama halnya dengan kejadian yang baru terjadi beberapa waktu lalu, saat ransomware Wannacry membuat banyak pihak kelabakan, sampai sampai kemkominfo tanpa sadar telah melakukan “teror” terhadap banyak pihak/instansi karena menimbulkan kekuatiran berlebih dengan pengumuman/pemberitaan yang overdosis dilakukan banyak media terkait ransomware tersebut. Prosedur teknis Update/Pencegahan yang sudah dipublikasikan oleh Kemkominfo tetap akan kurang efektif jika security awarenes pengguna komputer tidak ditingkatkan, seperti untuk tidak mengklik attachment yang tidak dikenal atau menginstall software crack-crack-an/bajakan. Karena semua prosedur yang sudah diumumkan tidak mungkin dapat mencegah masuknya ransomware jika kesalahan pada tindakan para pengguna tersebut.

Demikian pula dengan aplikasi Whatsapp, meskipun saat ini whatsapp sudah memanfaatkan end-to-end enkripsi (yang hanya bisa baca pesan hanya perangkat pengirim dan perangkat penerima saja), tetapi jika perangkat sudah disusupi oleh malware/trojan/backdoor, maka tidak akan berguna melindungi informasi tersebut. Karena si hacker bisa melakukan remote akses ke perangkat tanpa disadari pemiliknya.

Si Hacker mungkin saja sudah menargetkan orang-orang tersebut, dengan memanfaatkan teknik teknik “social engineering” sebelumnya, agar pemilik perangkat mau membuka atau menginstall trojan/malware berupa backdoor tersebut. Pada aplikasi mobile/Smarphone, tidak sulit bagi hacker membuatkan trojan/backdoor, misalnya aplikasi.APK di Android dst. Setelah trojan terpasang di perangkat, maka hacker sangat dimungkinkan akan mampu akses ke perangkat melalui backdoor/trojan secara remote tanpa disadari pemilik perangkat. Kemudian dapat memasang/menginstall atau mengaktifkan aplikasi sejenis remote desktop, Contoh di Android biasanya menggunakan VNC Server (Droid VNC Server). Dengan membuat semacam tunnel, sangat mudah bagi hacker untuk mengakses layar target secara remote dari Perangkat PC/Laptop/Mobile si hacker, dan mengoperasikannya seperti mengoperasikan secara langsung. membuka Whatsapp dst. Dengan teknik ini juga si hacker dimungkinkan mampu merekam microphone perangkat, sehingga di video yang ada suara terdengar seperti monolog. Bisa jadi karena hacker memang saat itu hanya mampu merecord Microphone dari perangkat, sehingga yang terekam adalah suara pemilik perangkat.

Metode lain yang mungkin dilakukan hacker selain mengakses aplikasi WA secara remote adalah dengan mendownload hasil backup database Whatsapp yang ada di direktory Whatsapp/Databases dan file kunci (key)-nya. Kemudian mencopy database menginstall WA di perangkat yang sudah disediakan, dan merestore (secara otomatis ) database tersebut saat instalasi.

Metode lainnya, bisa juga dengan dari hasil take over account email yang digunakan setelah berhasil menyisipkan malware/trojan pada perangkat mobile yang mungkin kebetulan digunakan juga untuk backup google drive yang menyimpan backup Whatsapp pemilik perangkat, dan kemudian melakukan penyadapan pada SMS/GSM atau melakukan cloning Nomor GSM untuk didaftarkan pada perangkat lain yang disiapkan si hacker/Anonymous. Setelah terpasang, maka database WA diperangkat dapat langsung tersyncronize dari hasil backup google drive.

Dan mungkin masih ada metode lainnya, silahkan cari sendiri.. pembaca budiman :). Beberapa orang mungkin berfikir seperti “katak dalam tempurung”, dan merasa sudah menguasai setiap teknologi yang biasa digunakan, sehingga kadang langsung membatasi diri dengan asumsi asumsi yang dangkal. Ada baiknya kita selalu berfikir “How” ~ bagaimana caranya. Sehingga diharapkan tetap terus belajar dan tidak membatasi diri dengan pengetahuan yang minim. Saya yakin masih ada metode lain yang mungkin dilakukan oleh si Anonim.

Jika ada pertanyaan terkait tampilan WA di Video, kenapa gambar gambar yang dikirimkan pada video chat tersebut tidak muncul di layar chat, tetapi hanya muncul di luar kolom chat (melalui video editing). Ada beberapa kemungkinan, jika dicermati dari beberapa bagian chat WA yang ada di video chat tersebut terlihat jika waktu melakukan capture chat WAnya berdurasi rentang waktu yang sangat lama, dan terdiri dari banyak pesan, baik yang berasal dari si penerima maupun si pengirim pesan. Hal ini terlihat juga dari perbandingan posisi kursor dengan jumlah pesan chatnya. Sehingga dimungkinkan pesan pesan ini bisa saja sudah hasil recovery backup sebelumnya, seperti dari google drive atau database lokal, yang mana dapat terjadi ketika WA terinstall ulang/aplikasi pernah rusak/corrupt, atau berpindah/pergantian perangkat dst. Saat WA terinstall ulang dan memasukkan nomor yang sama, maka proses recovery bisa saja tidak menyertakan video/gambar gambar yang lama (karena tidak dipilih/diincludekan saat melakukan backup). Jadi gambar gambar ini bisa saja memang tidak muncul (tidak terecovery) di perangkat aslinya, atau hanya tidak muncul di perangkat pelaku yang melakukan recovery dengan method yang dijelaskan diatas, tetapi diperangkat aslinya bisa saja gambar tersebut benar masih ada/muncul. Hal inilah yang juga perlu dikonfirmasikan dengan hasil digital forensik nantinya. Apakah gambar gambar tersebut memang masih ada atau sudah terhapus. Jikapun terhapus, untuk file gambar relatif lebih mudah recoverynya, dibandingkan dengan chat WA yang sudah terhapus (tanpa ada backup). Mengapa? Karena untuk gambar/image, biasanya aplikasi pembuka spt gallery pasti akan membuatkan thumbnail dan melalui process caching yang disimpan di storage, dan bahkan sering berulang kali, sehingga saat recovery file (deleted) dengan Akusisi dan Extraksi secara Fisikal, sering ditemukan hingga beberapa file aslinya. Berbeda dengan pesan WA (khususnya yang tanpa Backup/database terenkripsi), ketika pesan di hapus, maka di database WA (DB lokal berupa SQLite) juga akan terhapus/teredit, dan rentan sekali untuk ter-overwite oleh pesan pesan yang baru masuk, karena masih menggunakan nama file dan lokasi inode/cluster yang sama pada storage (WA.db/Chat.db).

Demikian artikel ini saya posting sebagai pengetahuan bersama khususnya berkaitan dengan digital forensik. Sebenarnya masih ada bagian yang belum sempat dibahas. Semoga masih ada kesempatan lain untuk menuliskannya. Silahkan berdiskusi melalui kolom komentar dibawah.

Semoga bermanfaat

Sumber: http://infosec.id/2017/06/mobile-forensic-kasus-audio-dan-chat-wa-asusila/

INFOsec.ID – Beberapa minggu terakhir di timeline facebook saya muncul berbagai status maupun artikel yang terkait dengan kasus yang sedang hangat yakni berkaitan dengan kelanjutan peristiwa munculnya audio rekaman suara FH dan video berisi chat HRS dan FH pada akhir januari lalu. Audio dan Video Chat tersebut diupload oleh seseorang (anonim) yang tidak ingin diketahui identitasnya. Beberapa hari lalu ternyata kepolisian telah menetapkan HRS dan FH sebagai tersangka pada kasus tersebut. Secara umum dari status-status yang sempat terbaca, banyak yang tidak setuju dengan penetapan status tersebut, dan kepolisian menjadi sasaran bulan-bulanan para pembuat status, komentar, diskusi di TV maupun melalui artikel.

INFOsec.ID – Beberapa minggu terakhir di timeline facebook saya muncul berbagai status maupun artikel yang terkait dengan kasus yang sedang hangat yakni berkaitan dengan kelanjutan peristiwa munculnya audio rekaman suara FH dan video berisi chat HRS dan FH pada akhir januari lalu. Audio dan Video Chat tersebut diupload oleh seseorang (anonim) yang tidak ingin diketahui identitasnya. Beberapa hari lalu ternyata kepolisian telah menetapkan HRS dan FH sebagai tersangka pada kasus tersebut. Secara umum dari status-status yang sempat terbaca, banyak yang tidak setuju dengan penetapan status tersebut, dan kepolisian menjadi sasaran bulan-bulanan para pembuat status, komentar, diskusi di TV maupun melalui artikel.

INFOsec.ID – Hampir dua bulan sejak dimulainya sidang kasus Jessica disaksikan melalui siaran langsung pada salah satu TV Swasta Nasional hingga saat ini masih saja menarik banyak perhatian masyarakat, penegak hukum (Aparat/Jaksa), para advokat dan juga para IT Professional maupun para anggota Asosiasi Forensik Digital Indonesia. Selain dari siaran langsung, masyarakat juga dapat menonton rekamannya di media online Youtube. Sidang kasus Jessica ini memang sangat menarik, selain mendatangkan saksi saksi dan ahli yang super banyak, baik dari dalam negeri, juga berasal dari Luar Negeri. Menariknya para saksi ahli yang dihadirkan memiliki profesi yang hampir sama, dari sisi Jaksa Penuntut Umum (JPU) maupun Penasehat Hukum Terdakwa (PH). Mulai dari Professional dibidangnya hingga berasal dari para Akademisi. Celakanya, banyaknya saksi ahli yang dihadirkan dipersidangan dengan pandangan masing masing yang inti pendapatnya sangat bertolak belakang antara ahli yang dihadirkan Jaksa Penuntut Umum (JPU) dengan yang dihadirkan Penasehat Hukum Terdakwa (PH). Hal ini tentu saja membuat banyak masyarakat yang mengikuti jalannya persidangan menjadi kebingungan atau tidak memahami pendapat Ahli mana yang benar. Hal ini juga mempengaruhi banyak media akhir akhir ini mulai ikut-ikutan memberitakan hal hal yang mungkin dapat dikategorikan sebagai penggiringan opini terkait kasus Jessica. Pada persidangan kasus Jessica yang lalu turut dihadirkan beberapa ahli Digital Forensik untuk memaparkan hasil analisisnya terhadap barang bukti yang didapatkan dari penyidik. Barang bukti tersebut berupa USB Flashdisk yang menyimpan video CCTV hasil ekstraksi dari DVR sistem monitoring CCTV di Cafe Olivier (TKP). Pada perjalanan sidang ke 21, ternyata Pihak PH juga mengajukan seorang Ahli (IT) yang berasal dari Akademisi, pada persidangan tersebut, si Ahli (IT) yang didatangkan PH mengungkapkan dan menyatakan dugaan (atau “tuduhan”) bahwa video CCTV yang digunakan oleh Ahli Digital Forensic kubu JPU sudah melalui proses tampering yang bertujuan tidak baik. Dan pernyataan dan pendapat Ahli IT dari PH ini banyak digunakan pada referensi berbagai berita Online maupun Offline (surat khabar), dengan menyatakan bahwa alat bukti CCTV diduga kuat sudah dilakukan tampering yang bertujuan menyudutkan pihak terdakwa. Pendapat Ahli IT dari PH terdakwa ini juga dijadikan bahan rujukan dalam nota pembelaan dari PH. Pada nota pembelaan tersebut disebutkan bahwa bukti CCTV yang digunakan oleh JPU bukan merupakan dari alat bukti aslinya, tetapi merupakan hasil kloning dari alat bukti. Pihak PH terdakwa juga menyebutkan bahwa Video CCTV sudah melalui proses editing (menggabung-gabung/disambung-sambung) sehingga tidak layak dijadikan barang bukti dipengadilan.

INFOsec.ID – Hampir dua bulan sejak dimulainya sidang kasus Jessica disaksikan melalui siaran langsung pada salah satu TV Swasta Nasional hingga saat ini masih saja menarik banyak perhatian masyarakat, penegak hukum (Aparat/Jaksa), para advokat dan juga para IT Professional maupun para anggota Asosiasi Forensik Digital Indonesia. Selain dari siaran langsung, masyarakat juga dapat menonton rekamannya di media online Youtube. Sidang kasus Jessica ini memang sangat menarik, selain mendatangkan saksi saksi dan ahli yang super banyak, baik dari dalam negeri, juga berasal dari Luar Negeri. Menariknya para saksi ahli yang dihadirkan memiliki profesi yang hampir sama, dari sisi Jaksa Penuntut Umum (JPU) maupun Penasehat Hukum Terdakwa (PH). Mulai dari Professional dibidangnya hingga berasal dari para Akademisi. Celakanya, banyaknya saksi ahli yang dihadirkan dipersidangan dengan pandangan masing masing yang inti pendapatnya sangat bertolak belakang antara ahli yang dihadirkan Jaksa Penuntut Umum (JPU) dengan yang dihadirkan Penasehat Hukum Terdakwa (PH). Hal ini tentu saja membuat banyak masyarakat yang mengikuti jalannya persidangan menjadi kebingungan atau tidak memahami pendapat Ahli mana yang benar. Hal ini juga mempengaruhi banyak media akhir akhir ini mulai ikut-ikutan memberitakan hal hal yang mungkin dapat dikategorikan sebagai penggiringan opini terkait kasus Jessica. Pada persidangan kasus Jessica yang lalu turut dihadirkan beberapa ahli Digital Forensik untuk memaparkan hasil analisisnya terhadap barang bukti yang didapatkan dari penyidik. Barang bukti tersebut berupa USB Flashdisk yang menyimpan video CCTV hasil ekstraksi dari DVR sistem monitoring CCTV di Cafe Olivier (TKP). Pada perjalanan sidang ke 21, ternyata Pihak PH juga mengajukan seorang Ahli (IT) yang berasal dari Akademisi, pada persidangan tersebut, si Ahli (IT) yang didatangkan PH mengungkapkan dan menyatakan dugaan (atau “tuduhan”) bahwa video CCTV yang digunakan oleh Ahli Digital Forensic kubu JPU sudah melalui proses tampering yang bertujuan tidak baik. Dan pernyataan dan pendapat Ahli IT dari PH ini banyak digunakan pada referensi berbagai berita Online maupun Offline (surat khabar), dengan menyatakan bahwa alat bukti CCTV diduga kuat sudah dilakukan tampering yang bertujuan menyudutkan pihak terdakwa. Pendapat Ahli IT dari PH terdakwa ini juga dijadikan bahan rujukan dalam nota pembelaan dari PH. Pada nota pembelaan tersebut disebutkan bahwa bukti CCTV yang digunakan oleh JPU bukan merupakan dari alat bukti aslinya, tetapi merupakan hasil kloning dari alat bukti. Pihak PH terdakwa juga menyebutkan bahwa Video CCTV sudah melalui proses editing (menggabung-gabung/disambung-sambung) sehingga tidak layak dijadikan barang bukti dipengadilan.

INFOsec.ID –

INFOsec.ID –

INFOsec.ID – Sedia payung sebelum hujan, merupakan peribahasa yang paling tepat untuk menanggapi banyaknya kejadian cybercrime yang memanfaatkan malware ransomware yang marak belakangan ini.

INFOsec.ID – Sedia payung sebelum hujan, merupakan peribahasa yang paling tepat untuk menanggapi banyaknya kejadian cybercrime yang memanfaatkan malware ransomware yang marak belakangan ini.